Nuevas campañas de phishing relacionadas con la interrupción de Crowdstrike

En un mundo globalmente conectado como es el nuestro, un fallo en un sistema puede ocasionar un efecto en cadena que haga que perdure más de lo esperado y que tenga consecuencias de todo tipo. Algo así fue lo que sucedió el pasado 19 de julio de 2024 cuando una actualización rutinaria de Crowdstrike, una de las principales empresas de ciberseguridad del mundo, puso en jaque los sistemas informáticos de aeropuertos y grandes empresas a nivel mundial. Si bien esto en sí mismo ya es un problema, todo se magnifica cuando entran en acción los ciberdelincuentes, siempre atentos a cualquier mínima brecha que puedan aprovechar para robar datos o infiltrarse en los sistemas de alguna organización.

Después del incidente de Crowdstrike, descrito por algunos expertos como el mayor apagón informático de la historia, precisamente se está registrando un considerable aumento de ataques de phishing, smishing y vishing por parte de los cibercriminales, que intentan así o bien conseguir datos de usuarios o entrar en los archivos de empresas, gracias a hacerse pasar por el equipo de soporte de Crowdstrike. Pero no te preocupes, porque en este artículo te daremos toda la información necesaria para que logres detectar la posible amenaza y sepas qué hacer.

Índice:

- ¿Qué es Crowdstrike y para qué se utiliza?

- ¿Cuál fue la incidencia de la plataforma Crowdstrike y a quién afectó?

- Los ciberdelincuentes aprovechan la reciente interrupción de Crowdstrike para engañar a las personas

- Consejos y medidas para prevenir ciberataques tras el problema de Crowdstrike

¿Qué es Crowdstrike y para qué se utiliza?

Como avanzábamos, Crowdstrike, fundada en 2011, es una empresa líder en materia de ciberseguridad. Nació de la mano de George Kurtz (ex-CTO de McAfee) y se ha hecho especialmente famosa gracias a su plataforma de protección endpoint llamada Falcon, es decir, que preserva a cualquier dispositivo que se conecte a una red y pueda comunicarse con otros dispositivos en esa misma red. Lo novedoso de este sistema es que emplea inteligencia artificial y análisis en tiempo real para detectar y prevenir amenazas cibernéticas avanzadas antes de que puedan causar algún daño siquiera.

Esta plataforma se ha diseñado para poder asegurar dispositivos individuales (lo que se denomina endpoints) como portátiles o servidores, que habitualmente son los puntos más vulnerables en una red corporativa. CrowdStrike, con sede en Texas, ya había acaparado titulares en prensa por la detección del hackeo a Sony Pictures en 2014 o los ciberataques al partido Demócrata de Estados Unidos entre 2015 y 2016. Sin embargo, este verano el motivo de su protagonismo ha sido bien distinto y es que, un fallo en una actualización ha provocado el caos alrededor del mundo.

¿Cuál fue la incidencia de la plataforma Crowdstrike y a quién afectó?

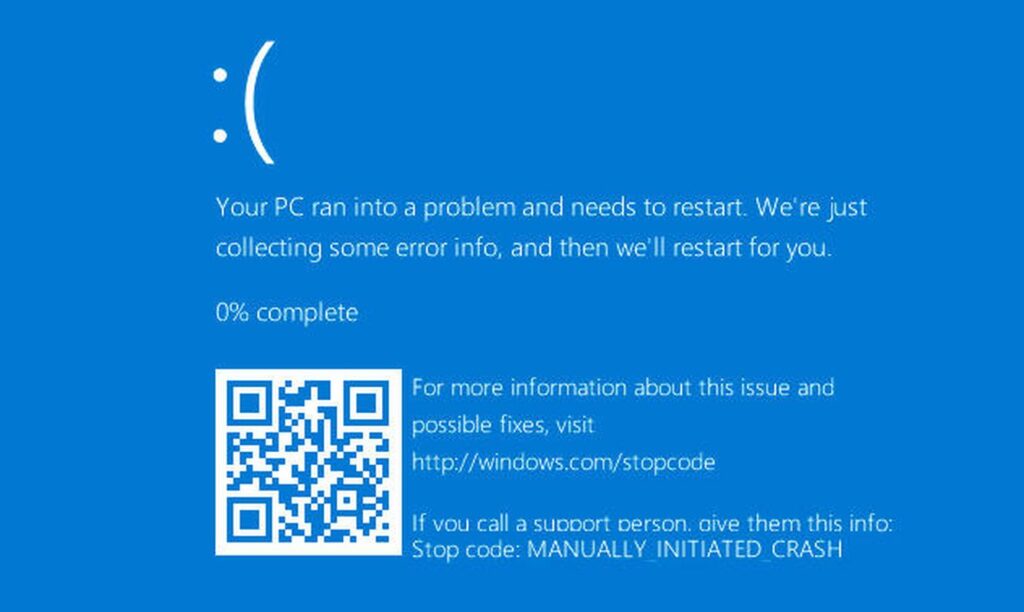

CrowdStrike Falcon Sensor fue el origen de la incidencia global el pasado 19 de julio, cuando la compañía intentó implementar una actualización que contenía errores y hacía que el sensor instalado en ordenadores de todo el mundo consumiese el 100% de un núcleo de la CPU, lo que desembocó en una disminución significativa del rendimiento y, en algunos casos, la inoperatividad total de los sistemas. Esta plataforma, presente en Microsoft (está integrado dentro del servicio Microsoft Azure), llevaba a los sistemas de Windows a mostrar la temida pantalla azul.

Así, ordenadores de todo el mundo se vieron de pronto inutilizados, afectando principalmente a los sectores de la aviación, salud, banca y medios de comunicación. Gestiones del día a día – altas de pacientes o la facturación de vuelos – se convirtieron de pronto en tareas imposibles de realizar, volviendo a los tiempos en los que todas estas labores eran manuales, con los consiguientes retrasos para los usuarios.

La empresa Crowdstrike estuvo horas sin pronunciarse y el mensaje que dejaba a los usuarios que lograban ponerse en contacto con el servicio de atención al cliente simplemente decía: “Gracias por contactar con el soporte de Crowdstrike. La empresa está al tanto de los informes de fallos en Windows relacionados con el sensor Falcon”. Microsoft, por su parte, aseguraba que la compañía de ciberseguridad estaba trabajando en revertir la actualización para volver a la normalidad cuanto antes. Y todo esto a las puertas de un fin de semana de pleno verano, con millones de desplazamientos programados.

Solventado el problema, Microsoft calcula que llegó a afectar a 8,5 millones de ordenadores en todo el mundo, lo cual puede parecer una cifra baja hoy en día, pero lo relevante está en las consecuencias millonarias que tuvo para las aerolíneas afectadas, al igual que los retrasos en intervenciones quirúrgicas, con sectores que han tardado semanas en volver a la normalidad.

Los ciberdelincuentes aprovechan la reciente interrupción de Crowdstrike para engañar a las personas

Y en medio de este problema de magnitudes internacionales, los ciberdelincuentes no perdieron el tiempo para intentar atacar tanto a usuarios particulares como a los sistemas de grandes empresas. Principalmente están usando distintos métodos de phishing para poner en marcha ataques de ingeniería social, es decir, técnicas engañosas utilizadas por los cibercriminales para obtener información valiosa, proporcionada directamente por el propio personal de las organizaciones objetivo. Así, debes estar particularmente atento a todo lo que recibas estas semanas en tu email o teléfono móvil de empresa, ya que puedes encontrarte con diversos tipos de comunicaciones que, en realidad, son amenazas.

- Phishing: los ataques que más se están registrando es a través de emails falsos en los que, supuestamente, el equipo de soporte técnico de Crowdstrike se pone en contacto contigo para darte consejos y soluciones a posibles problemas que el fallo en Falcon te haya ocasionado. Siempre van a pedir que descargues algún archivo (están solicitando que te descargues e instales un parche de seguridad urgente) o cliques en algún enlace para que entres en sitios web maliciosos que parecen páginas de soporte reales, ya que es la forma más fácil de ‘contaminar’ tu equipo y entrar en el sistema. Ten en cuenta que el mensaje va a parecer veraz y que el dominio empleado para el envío del correo electrónico simula perfectamente al real. Es crucial que, en caso de recibir algo así, verifiques el destinatario inmediatamente contactando con la marca y que nunca descargues ningún archivo potencialmente malicioso antes de estar 100% seguro de que realmente estás hablando con tu proveedor. Tampoco debes meter tus datos en ningún lugar, ya que podrías comprometer tu información y podría dar lugar a que los ciberdelincuentes realizaran ataques contra los sistemas informáticos de tu organización, con el enorme riesgo que eso supondría.

- Smishing: en esta variante, el contacto te llega a través de SMS directamente a tu teléfono móvil. De nuevo, se harán pasar por empleados de Crowdstrike ofreciendo su ayuda, a la cual podrás acceder a través de un link. Al igual que antes, es importante que nunca cliques en ningún enlace y que pongas en conocimiento de tu proveedor que se están enviado ese tipo de mensajes fraudulentos. Recuerda que son capaces de suplantar sin problema alguno los nombres de personas y empresas a través de técnicas de spoofing, por lo que los mensajes fraudulentos pueden recibirse en el mismo hilo que los reales.

- Vishing: es el método de ataque más complejo de todos, porque lo que hacen es llamarte directamente. Se presentarán como parte del equipo de soporte de la herramienta o incluso como técnicos de tu propia empresa, siempre solicitando con mucha urgencia que realices alguna actualización o facilites alguna contraseña para poder solventar alguna incidencia. Una vez más, es clave que verifiques que realmente estás hablando con la persona que dice que es y que finalices la llamada a la menor sospecha de que se trate de un fraude.

Consejos y medidas para prevenir ciberataques tras el problema de Crowdstrike

Dado que los ataques de los ciberdelincuentes son cada vez más elaborados, es necesario que revises con mucha calma cualquier comunicación fuera de lo normal que te llegue, sobre todo si te piden con cierta urgencia que realices alguna acción. Aquí te dejamos una lista de consejos útiles para que puedas estar prevenido ante cualquier amenaza y sepas cómo actuar:

- Si has recibido un mensaje inesperado o que no es habitual, verifica siempre la dirección del remitente.

- Si te piden datos personales o contraseñas, jamás las proporciones. Las empresas proveedoras de este tipo no suelen pedir esa información cuando se ponen en contacto contigo.

- No descargues archivos adjuntos ni instales nada en tu equipo sin verificar al 100% que no se trata de un email fraudulento.

- Si hay enlaces sospechosos en el correo, nunca cliques en ellos. Si quieres entrar en el sitio web del proveedor para buscar información, la mejor opción es que busques directamente su nombre en tu buscador habitual, tecleándolo manualmente.

- Los principales gestores de correo electrónico ya marcan todos los mensajes que vienen de fuera de tu organización con alguna advertencia o etiqueta, por lo que te facilitará el reconocer que puede tratarse de un mensaje sospechoso.

- Tanto en emails como en SMS o llamadas, siempre va a haber un cierto sentido de urgencia en el mensaje: sea lo que sea que te pidan, se recalca que es urgente y que no tienes mucho tiempo para actuar. Aprovechan eso para no dejarte pensar. En este caso, es importante que hagas precisamente lo contrario y compruebes todo con calma antes de iniciar ningún proceso.

- Ante cualquier llamada sospechosa es importante que no cedas a la presión, mantengas la calma y cuelgues directamente.

- No visites sitios web que te pidan por teléfono ni facilites ningún tipo de información de carácter privado.

- Cualquier tipo de comunicación fraudulenta que recibas, debes reportarla siempre al Instituto Nacional de Ciberseguridad (INCIBE) a través del Centro de Respuesta a Incidentes de Seguridad, bien a través de su buzón (incidencias@incibe-cert.es) o a través de su formulario.